Cisco menyediakan

kemampuan penyaringan lalu lintas

dasar dengan daftar kontrol akses

(juga disebut sebagai daftar akses).

Daftar akses dapat dikonfigurasi untuk semua protokol jaringan (IP, AppleTalk,

dan sebagainya) digunakan untuk

menyaring paket-paket

pada protokol tersebut, sebagai paket yang melewati router

Anda dapat

mengkonfigurasi daftar akses pada

router Anda untuk

mengontrol akses ke jaringan: daftar

akses dapat mencegah lalu lintas

tertentu dari masuk atau keluar jaringan.

Akses daftar lalu lintas jaringan menyaring dengan

mengendalikan apakah paket diteruskan akan diteruskan atau diblokir di antarmuka

router. Router Anda memeriksa setiap paket untuk menentukan apakah akan meneruskan

atau menolak paket tersebut, atas dasar kriteria yang Anda tentukan dalam daftar

akses.

Kriteria daftar akses bisa menjadi alamat sumber lalu lintas, alamat tujuan dari lalu lintas, protokol lapisan atas, atau informasi lainnya. Perhatikan bahwa pengguna canggih kadang-kadang dapat berhasil menghindari atau menipu daftar akses dasar karena tidak ada otentikasi diperlukan.

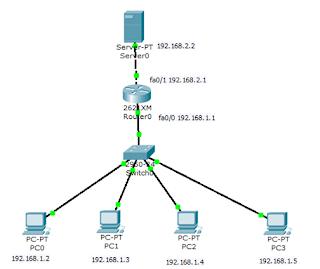

Berikut

ini adalah contoh konfigurasi Access Controll List dengan menggunakan Router Cisco

Konfigurasi Server

IP address 192.168.2.2

netmask 255.255.255.0

gateway 192.168.2.1

Konfigurasi PC

IP address 192.168.1.2 s/d 192.168.1.5

netmask 255.255.255.0

gateway 192.168.1.1

cek terlebih dahulu dengan mengirimkan paket atau pun di ping ... pastikan semua komputer dapat terhubung.

Skenario selanjutnya adalah memblokir jaringan dari komputer yang beralamat 192.168.1.3 sehingga komputer tidak dapat terhubung ke server ada pun konfigurasi nya seperti dibawah ini :

Konfigurasi router :

Menggunakan metode in

(masuk)

Router>enable

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#interface fa0/1

Router(config-if)#ip address

192.168.2.1 255.255.255.0

Router(config-if)#no shutdown

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1,

changed state to up

Router(config-if)#exit

Router(config)#interface fa0/0

Router(config-if)#ip address 192.168.1.1 255.255.255.0

Router(config-if)#no shutdown

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0,

changed state to up

Router(config-if)#interface fa0/0

Router(config-if)#ip access-group 1 in

Router(config-if)#exit

Router(config)#access-list 1 deny 192.168.1.3 0.0.0.0

Router(config)#access-list 1 permit any

Router(config)#exit

%SYS-5-CONFIG_I: Configured from console by console

Router#show access-list

Standard IP access list 1

deny host 192.168.1.3

permit any

Router#

Pada skenario di atas setiap lalu lintas data dari 192.168.1.3 yang menuju server akan di blok lakukan sedangkan komputer yang lain tidak, untuk memastikan konfigurasi sudah berjalan dengan benar, lakukan tes koneksi

Untuk metode out :

Router(config)#int fa0/1

Router(config-if)#ip access-group 1 out

Router(config-if)#exit

Router(config)#access-list 1 deny 192.168.1.3 0.0.0.0

Router(config)#access-list 1 permit any

Router(config)#exit

%SYS-5-CONFIG_I: Configured from console by console

Router#show access-list

Standard IP access list 1

deny host 192.168.1.3

permit any

Router#

Blok satu jaringan (network)

Router(config)#access-list 1 deny 192.168.1.0 0.0.0.255

Router(config)#access-list 1 permit any

Router(config)#exit

Router#

%SYS-5-CONFIG_I: Configured from console by console

Router#show access-list

Standard IP access list 1

deny 192.168.1.0 0.0.0.255

permit any

Router#

Riki Nuryadin

No comments:

Post a Comment